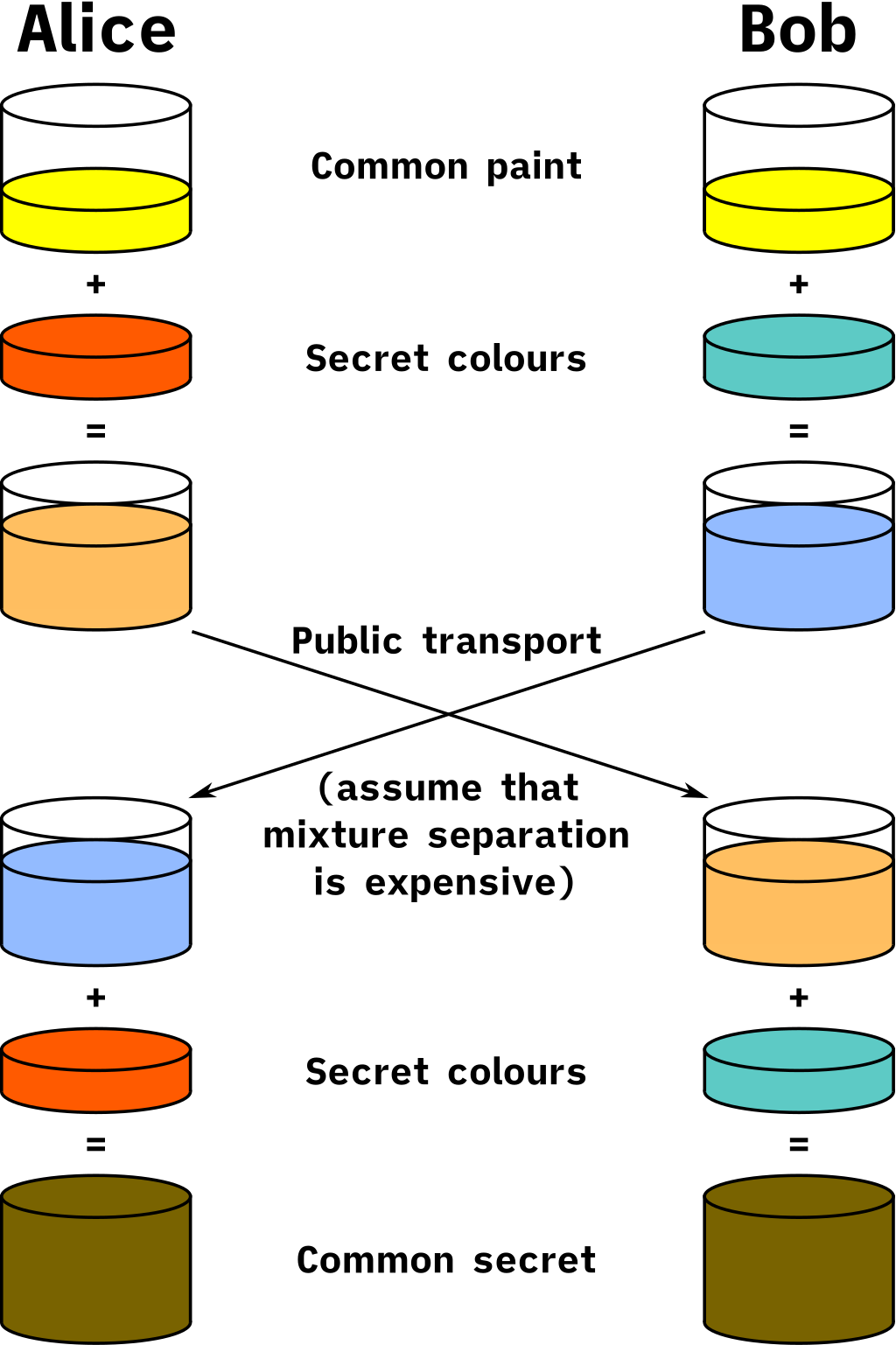

Q3.1 - A figura é retirada da página da Wikipedia sobre o protocolo de troca de chaves de Diffie–Hellman, onde informação numérica é simplificada sobre a forma de cores,

cf. também o quadro seguinte:

| Passo | Informaçao pública | Informação privada (Alice) | Informação privada (Bob) |

|---|---|---|---|

| início | yellow |

red |

cyan |

| 1 | orange = yellow + red |

blue = yellow + cyan |

|

| 2 | orange, blue |

||

| fim | brown = blue + red |

brown = orange + cyan |

O protocolo assume que $f = (yellow +)$ tem uma inversa à esquerda $g$ (i.e. tal que $g \cdot f = id$), e que $g$ é computacionalmente muito complexa.

Contudo, para o "common secret" poder ser obtido de forma independente por Alicee Bob é preciso que um "quadrado mágico"

se verifique para uma determinada escolha de $R$, $S$, $P$ e $Q$. Identifique essa escolha e justifique-a.

$\Box$